Berkali-kali, kami telah membantu pengguna memperbaiki situs WordPress yang diretas. Sebagian besar waktu ketika mereka menghubungi kami, mereka telah membersihkan situs ini, dan peretas berhasil masuk kembali. Hal ini terjadi jika Anda tidak membersihkannya dengan benar, atau Anda tidak tahu apa yang Anda cari . Dalam kebanyakan kasus yang kami temukan, ada backdoor yang dibuat oleh hacker yang memungkinkan mereka untuk melewati otentikasi normal. Pada artikel ini, kami akan menunjukkan cara menemukan backdoor di situs WordPress yang diretas dan memperbaikinya.

Apa itu Backdoor?

Backdoor disebut metode melewati otentikasi normal dan mendapatkan kemampuan untuk mengakses server secara jarak jauh sambil tetap tidak terdeteksi. Kebanyakan hacker pintar selalu mengupload backdoor sebagai hal pertama. Hal ini memungkinkan mereka mendapatkan kembali akses bahkan setelah Anda menemukan dan menghapus plugin yang dieksploitasi. Backdoors sering bertahan dari upgrade, jadi situs Anda rentan sampai Anda membersihkan kekacauan ini.

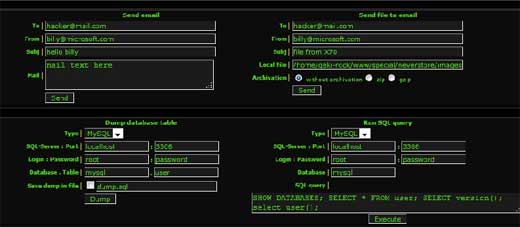

Beberapa backdoors hanya memungkinkan pengguna untuk membuat username admin tersembunyi. Sedangkan backdoor yang lebih kompleks dapat memungkinkan hacker untuk mengeksekusi kode PHP yang dikirim dari browser. Lainnya memiliki UI matang penuh yang memungkinkan mereka mengirim email sebagai server Anda, menjalankan kueri SQL, dan hal lain yang ingin mereka lakukan.

Dimana Kode Tersembunyi ini?

Backdoors pada instalasi WordPress paling sering disimpan di lokasi berikut:

- Tema – Kemungkinan besar bukan tema terkini yang Anda gunakan. Hacker ingin kode bertahan update core. Jadi jika Anda memiliki tema Kubrick lama yang ada di direktori tema Anda, atau tema lain yang tidak aktif, maka kode mungkin akan ada di sana. Inilah sebabnya kami menyarankan untuk menghapus semua tema yang tidak aktif.

- Plugin – Plugin adalah tempat yang tepat bagi hacker untuk menyembunyikan kode karena tiga alasan. Satu karena orang tidak benar-benar melihat mereka. Dua karena orang tidak suka meng-upgrade plugin mereka, jadi mereka bertahan upgrade (orang-orang tetap up to date). Tiga, ada beberapa plugin berkode buruk yang mungkin memiliki kerentanan mereka sendiri.

- Upload Direktori – Sebagai blogger, anda tidak pernah mengecek direktori upload anda. Mengapa kamu akan? Anda hanya mengunggah gambar itu, dan menggunakannya di pos Anda. Anda mungkin memiliki ribuan gambar di folder upload dibagi tahun dan bulan. Sangat mudah bagi hacker untuk mengupload backdoor di folder upload karena akan menyembunyikan di antara ribuan file media. Plus Anda tidak memeriksanya secara teratur. Kebanyakan orang tidak memiliki plugin pemantauan seperti Sucuri. Terakhir, direktori upload dapat ditulis, sehingga bisa bekerja seperti seharusnya. Ini menjadikannya target yang bagus. Banyak backdoors yang kita temukan ada di sana.

- wp-config.php – Ini juga salah satu file yang sangat bertarget oleh para hacker. Hal ini juga salah satu tempat pertama kebanyakan orang diberitahu untuk melihat.

- Termasuk Folder – / wp-includes / folder adalah tempat lain yang kita temukan di backdoors. Beberapa hacker akan selalu meninggalkan lebih dari satu file backdoor. Begitu mereka mengunggahnya, mereka akan menambahkan cadangan lain untuk memastikan akses mereka. Termasuk folder adalah tempat lain dimana kebanyakan orang tidak repot-repot mencari.

Dalam semua kasus yang kami temukan, backdoor disamarkan agar terlihat seperti file WordPress.

Sebagai contoh: di satu situs kita dibersihkan, backdoor berada di folder wp-includes, dan disebut wp-user.php (ini tidak ada di install normal). Ada user.php, tapi tidak ada wp-user.php di folder / wp-includes /. Dalam contoh lain, kami menemukan file php bernama hello.php di folder upload. Itu disamarkan sebagai plugin Hello Dolly. Tapi kenapa sih ada di folder upload? D’oh.

Bisa juga menggunakan nama seperti wp-content.old.tmp, data.php, php5.php, atau sejenisnya. Tidak harus diakhiri dengan PHP hanya karena memiliki kode PHP di dalamnya. Bisa juga file .zip. Dalam kebanyakan kasus, file-file ini dikodekan dengan kode base64 yang biasanya melakukan semua operasi (yaitu menambahkan link spam, menambahkan halaman tambahan, mengarahkan ulang situs utama ke halaman spam, dll.).

Sekarang Anda mungkin berpikir bahwa WordPress tidak aman karena memungkinkan untuk backdoor. Anda DEAD SALAH. Versi WordPress saat ini tidak memiliki kerentanan yang diketahui. Backdoors bukan langkah pertama hack. Biasanya langkah kedua. Seringkali hacker menemukan exploit dalam plugin atau script pihak ketiga yang kemudian memberi mereka akses untuk mengupload backdoor. Petunjuk: hack TimThumb. Bisa jadi semua hal semacam itu. Misalnya, plugin yang diberi kode sedikit memungkinkan eskalasi hak istimewa pengguna. Jika situs Anda memiliki pendaftaran terbuka, peretas hanya bisa mendaftar secara gratis. Eksploitasi satu fitur untuk mendapatkan lebih banyak hak istimewa (yang kemudian memungkinkan mereka mengunggah file). Dalam kasus lain, bisa jadi kredensial Anda terganggu. Bisa juga Anda menggunakan penyedia hosting yang buruk.

Bagaimana menemukan dan membersihkan backdoor?

Sekarang Anda tahu apa itu backdoor, dan di mana itu bisa ditemukan. Anda harus mulai mencarinya. Membersihkannya semudah menghapus file atau kode. Namun, bagian yang sulit adalah menemukannya. Anda bisa memulai dengan salah satu malware berikut plugin plugin WordPress. Dari jumlah tersebut, kami merekomendasikan Sucuri (ya itu berbayar).

Anda juga bisa menggunakan Exploit Scanner, namun ingatlah bahwa kode base64 dan eval juga digunakan di plugin. Jadi terkadang hal itu akan mengembalikan banyak positif palsu. Jika Anda bukan pengembang plugin, maka sangat sulit bagi Anda untuk mengetahui kode mana yang tidak sesuai dengan posisinya dalam ribuan baris kode. Hal terbaik yang bisa Anda lakukan adalah hapus direktori plugin anda , dan instal ulang plugin Anda dari awal. Yup, inilah satu-satunya cara yang bisa Anda pastikan kecuali Anda punya banyak waktu untuk dibelanjakan.

Cari Direktori Upload

Salah satu plugin pemindai akan menemukan file nakal di folder upload. Tapi jika Anda sudah familiar dengan SSH, maka Anda hanya perlu menuliskan perintah berikut:

temukan unggahan -name "* .php" -print

Tidak ada alasan bagus untuk file .php ada di folder upload Anda. Folder ini dirancang untuk file media dalam banyak kasus. Jika ada file .php yang ada di dalamnya, itu perlu pergi.

Hapus Tema Tidak Aktif

Seperti yang telah disebutkan di atas, seringkali tema yang tidak aktif menjadi sasaran. Hal terbaik yang harus dilakukan adalah menghapusnya (yup ini termasuk tema default dan klasik). Tapi tunggu, saya tidak cek untuk melihat apakah backdoor ada di sana. Jika ya, maka itu hilang sekarang. Anda baru saja menghemat waktu Anda untuk melihat, dan Anda menghilangkan titik tambahan serangan.

.htaccess File

Terkadang kode redirect ditambahkan ke sana. Cukup hapus file tersebut, dan itu akan menciptakan dirinya sendiri. Jika tidak, masuk ke panel admin WordPress Anda. Pengaturan »Permalinks. Klik tombol simpan di sana. Ini akan menciptakan file .htaccess.

file wp-config.php

Bandingkan file ini dengan file wp-config-sample.php default. Jika Anda melihat sesuatu yang tidak pada tempatnya, maka singkirkanlah.

Pemindaian Database untuk Eksploitasi dan SPAM

Seorang hacker pintar tidak akan pernah memiliki satu tempat yang aman. Mereka menciptakan banyak. Menargetkan database yang penuh dengan data merupakan trik yang sangat mudah. Mereka dapat menyimpan fungsi PHP buruk mereka, akun administratif baru, link SPAM, dll dalam database. Yup, terkadang Anda tidak akan melihat pengguna admin di halaman pengguna Anda. Anda akan melihat bahwa ada 3 pengguna, dan Anda hanya bisa melihat 2. Kemungkinan Anda diretas.

Jika Anda tidak tahu apa yang Anda lakukan dengan SQL, Anda mungkin ingin membiarkan salah satu pemindai ini melakukan pekerjaan untuk Anda. Mengeksploitasi plugin Scanner atau Sucuri (versi berbayar) keduanya mengatasinya.

Pikirkan Anda sudah membersihkannya? Pikirkan lagi!

Baiklah, jadi hacknya hilang. Fiuh. Tunggu, jangan hanya rileks dulu. Buka browser Anda dalam mode penyamaran untuk melihat apakah hack kembali. Terkadang, para hacker ini pintar. Mereka tidak akan menunjukkan hack untuk login pengguna. Hanya pengguna yang keluar yang melihatnya. Atau lebih baik lagi, cobalah untuk mengubah userGent browser Anda sebagai Google. Terkadang, para hacker hanya ingin membidik search engine. Jika semua terlihat hebat, maka Anda baik untuk pergi.

Hanya FYI: jika Anda ingin 100% yakin bahwa tidak ada hack, maka hapuslah situs Anda. Dan mengembalikannya ke titik di mana Anda tahu bahwa hack tidak ada di sana. Ini mungkin bukan pilihan untuk semua orang, jadi Anda harus hidup di pinggir.

Bagaimana Mencegah Hacks di Masa Depan?

Saran # 1 kami adalah menyimpan backup yang kuat (VaultPress atau BackupBuddy) dan mulai menggunakan layanan pemantauan. Seperti yang kami katakan sebelumnya, Anda tidak mungkin memantau semua hal yang terjadi di situs Anda saat Anda melakukan banyak hal lainnya. Inilah sebabnya mengapa kita menggunakan Sucuri. Mungkin terdengar seperti kita mempromosikannya. Tapi kita TIDAK. Ya, kami mendapatkan komisi afiliasi dari semua orang yang mendaftar ke Sucuri, tapi bukan alasan mengapa kami merekomendasikan hal ini. Kami hanya merekomendasikan produk yang kami gunakan dan berkualitas. Publikasi utama seperti CNN, USAToday, PC World, TechCrunch, TheNextWeb, dan lainnya juga merekomendasikan orang-orang ini. Itu karena mereka pandai dalam apa yang mereka lakukan.

Baca artikel kami di 5 Alasan Mengapa Kami Menggunakan Sucuri untuk Meningkatkan Keamanan WordPress kami

Beberapa hal lain yang dapat Anda lakukan:

- Gunakan Sandi yang Kuat – Paksa kata sandi yang kuat pada pengguna Anda. Mulai gunakan utilitas pengelolaan kata sandi seperti 1Password.

- Otentikasi 2 Langkah – Jika kata sandi Anda disusupi, pengguna masih harus memiliki kode verifikasi dari telepon Anda.

- Batasi Upaya Masuk – Plugin ini memungkinkan Anda untuk mengunci pengguna keluar setelah sejumlah X upaya login gagal.

- Nonaktifkan Theme and Plugin Editor – Ini untuk mencegah masalah eskalasi pengguna. Bahkan jika hak istimewa pengguna meningkat, mereka tidak dapat mengubah tema atau plugin Anda menggunakan WP-Admin.

- Password Protect WP-Admin – Anda bisa melindungi seluruh direktori. Anda juga bisa membatasi akses dengan IP.

- Nonaktifkan Eksekusi PHP di Direktori WordPress Tertentu – Ini menonaktifkan eksekusi PHP di direktori upload dan direktori lain pilihan Anda. Pada dasarnya bahkan jika seseorang bisa mengunggah file di folder upload Anda, mereka tidak akan bisa menjalankannya.

- Tetap UPDATED – Jalankan versi terbaru WordPress, dan upgrade plugin Anda.

Terakhir, jangan murahan kalau menyangkut keamanan. Kami selalu mengatakan bahwa ukuran keamanan terbaik adalah backup yang hebat. Mohon tolong simpan backup rutin situs Anda dengan baik. Sebagian besar perusahaan hosting TIDAK melakukan ini untuk Anda. Mulai menggunakan solusi yang andal seperti BackupBuddy atau VaultPress. Dengan cara ini jika Anda pernah mendapatkan hack, Anda selalu memiliki restore point. Juga jika Anda bisa, hanya mendapatkan Sucuri dan menyelamatkan diri dari semua masalah. Mereka akan memantau situs Anda, dan membersihkannya jika Anda pernah mendapatkan hack. Ini keluar menjadi seperti $ 3 per bulan per situs jika Anda mendapatkan 5 rencana situs.

Kami harap artikel ini membantu Anda. Jangan ragu untuk meninggalkan komentar di bawah ini jika Anda memiliki sesuatu untuk ditambahkan